斯洛文尼亚电力公司Holding Slovenske Elektrarne(HSE)遭受了勒索软件攻击,破坏了其系统和加密文件,但该公司表示,该事件并未中断电力生产。

HSE是斯洛文尼亚最大的发电公司,约占国内产量的60%,被认为是该国的关键基础设施。该公司由斯洛文尼亚政府于 2001年成立,归国家所有,在全国各地经营着多家水力发电、热力和太阳能发电厂以及煤矿,同时还在意大利、塞尔维亚和匈牙利拥有子公司。

该集团还在20多个欧洲国家担任能源贸易商,在国家和欧洲批发市场上向客户出售其生产的电力,并在欧洲各地的各个能源交易所进行电力和衍生品及相关产品的交易。最新消息称赎金100万$,HSE已拒绝。

11月25日,当地新闻媒体24ur.com首先报道了HSE上周三遭受的勒索软件攻击,该公司最终在11月24日(周五)控制住了攻击。

六方云电力行业网络安全解决方案

随着电力行业的快速发展和数字化转型,网络安全问题变得越来越重要。电力行业网络安全的保障不仅关系到电力系统的稳定运行,还涉及到国家安全、经济发展以及民生福祉等多个方面。在这个背景下,六方云凭借其在电力行业多年的经验积累与技术研发实力,以国家相关政策和行业法规为依据,构建“事前控制、事中审计、事后分析、纵深防御、主动防御”的防护思想,保障电力系统的安全稳定运行。

1、内部边界缺乏有效控制措施

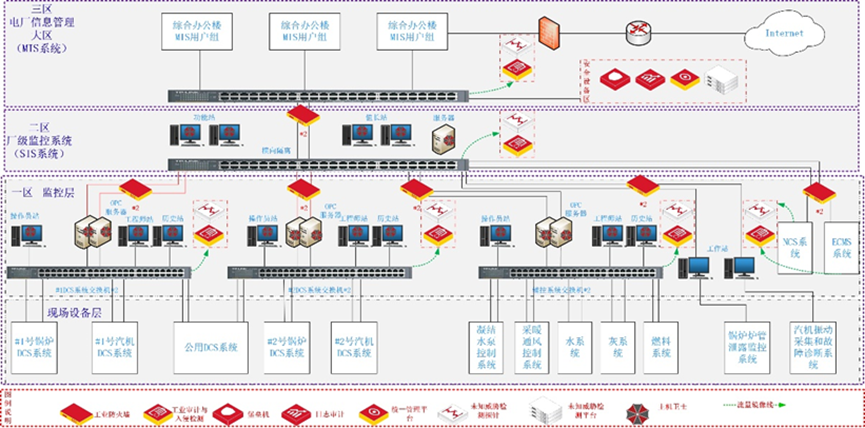

生产系统安全区I内部不同DCS机组之间、DCS与辅助控制系统、NCS、ECMS等不同系统之间虽然按照不同功能进行了网段划分,但交换机上缺乏限制措施,各网段之间缺乏有效的控制和过滤措施,一旦单个系统失陷,有蔓延至整个生产系统的隐患。

安全区I和安全区II内部网络缺乏流量审计措施,无法鉴别内部的网络运行状态,对于内部病毒、木马、入侵攻击等行为缺乏必要的审计授权,出现问题无法有效定位、溯源。同时生产数据无加密传播,内部存在窃取、篡改的风险。

控制系统内部工程师站、操作员、服务器大量采用Windows或Linux系统,但内部无任何终端安全防护措施,部分电脑上存在恶意软件,I/O接口随意外接;同时部分系统、软件老旧,已经退出了市场,存在大量的已知漏洞。

DCS的工程师站、操作员站、DPU控制器(大部分控制系统DPU都是采用基于vxworks或Windows的实时多任务操作系统)都在同一个网络中,一般与上层数采网无隔离防护,目前仅能依赖规章制度限制移动介质接入减少外部感染的可能。在网络内部缺乏有效的防护措施,控制系统内部控制站之间存在被入侵并传播扩散的风险,严重情况下可能导致系统停运。

电厂MIS系统和DCS之间的连接作为过程控制网络与企业信息网络的接口部位通常采用OPC通讯,是两个系统的边界点,存在遭受来自企业信息层病毒感染的风险。

MIS系统和DCS之间未采取任何安全防护错输,部分恶意程序能直接攻击到控制网络,对于能够利用 Windows 系统漏洞的网络蠕虫及病毒等,这种配置没有多大作用,病毒还是会在MIS系统和控制网之间互相传播。即使安装杀毒软件可以对部分病毒或攻击有所抑制,但病毒库存在滞后问题,所以不能从根本上进行防护。

各个系统、各个设备、各个终端都会产生日志信息,但这些日志无法进行归总分析,信息孤岛效应严重;同时大量需要第三方运维人员支持,但对其的控制措施却没有,一旦接入,即可获取全网权限;而且管理人员无法对整体的网络运行状态进行有效评估,运营处置缺乏闭环。

以电力行业36号文、14号令和电力行业网络安全等级保护基本要求(DLT 2614-2023)等法律法规和行业要求为依据,六方云在安全分区、网络专用、横向隔离、纵向认证的基础上,提出“事前控制、事中审计、事后分析、纵深防御、主动防御”的防护思想,注重全方位、立体化的安全防护措施。

▲安全解决方案拓扑

1、安全分区:

定义系统边界,将整体系统按照功能属性进行安全分区,并在不同区域边界的交汇处部署基于工业协议解析的工业防火墙进行边界隔离和访问控制。通过对工业协议的指令码级的深度解析,精准对跨区访问进行限制与过滤;IOT一体化防护措施,有效应对来自不同攻击面的安全威胁;同时低时延、低抖动、高可靠的特性,满足生产连续性的要求。

2、流量审计:

在各系统内部核心交换机通过端口镜像技术部署工业网络审计与入侵检测设备,以资产为中心,通过资产学习引擎能够识别资产的行为和攻击,实现资产、行为和攻击的一体化展示从而实现资产从解析到解读。通过对指令码级的敏感操作进行解析标记,提醒运维人员及时关注工控系统安全状态;通过与防火墙的系统联动,自动化防护策略,提升整体安全防护水平。

3、主机加固:

对DCS系统和SIS系统内部的操作员站、工程师站、系统服务器部署基于白名单的安全防护软件,实现对操作系统的一键加固,省去繁琐处置过程;同时通过内置白名单与审计学习模式,保障工业卫士上线对生产的低干扰;提供主机行为的日志检测措施,配合管理平台综合分析终端运行状态。

4、安全运维:

部署运维审计与管理系统(堡垒机),通过集中访问控制和细粒度的命令级授权策略,基于最小权限原则,实现集中有序的运维操作管理;基于唯一身份标识,通过对用户从登录到退出的全程操作行为进行审计,监控用户对目标设备的所有敏感操作,聚焦关键事件。自动检测日常运维过程中发生的越权访问、违规操作等安全事件,进行自动告警或阻断处理。真正做到事前控制、事中审计、事后分析的安全运维过程。

5、安全审计:

在安全区I和安全区II部署日志分析与审计系统,对工业网络中的安全设备、网络设备、服务器和上位机等的日志进行收集、存储与分析。实现从各种资产操作行为的产生、采集、综合分析与审计、到事件数据存储、备份整个审计日志的全生命周期管理。为各种安全事件的事后分析、取证提供依据。

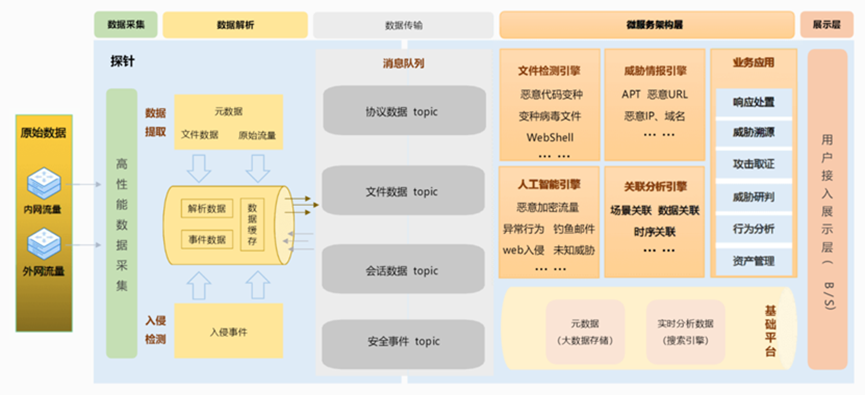

6、威胁检测:

在安全区I和安全区II部署集分析平台、流量探针、文件探针为一体的流量威胁检测与回溯系统;该系统运用人工智能技术,以流量和资产为中心进行行为建模和异常检测,实现对已知威胁和未知威胁的精准发现并告警,实现网络安全的主动防御。采取无监督学习算法,构建异常算法体系,完整记录全部资产的网络行为,为网络中的用户和设备建立行为模型,帮助客户看见全部资产、看清全部行为、看到全部威胁、看懂全部攻击,真正做到对网络安全的全面掌控。

▲威胁检测与回溯系统架构

7、安全运营:

在安全区II部署集中安全管理平台,实现各类安全防护设备、网络通信设备、工控设备进行统一集中管理,提高运维人员对网络维护的工作效率。帮助呈现整体区域资产网络拓扑,实时掌握企业安全态势,发生威胁攻击事件可及时响应处理。对安全事件的告警信息进行统一收集、统一管理、统一分析,助力用户全方面地了解当前网络资产脆弱性与威胁态势。

1、实现网络安全态势从未知到已知:

通过对全网资产的精确梳理,摸清了系统家底,对终端资产的脆弱性建立了统一分析,并进行统一监测,真正做到底数清楚、情况明确,将安全风险从未知转向已知。

2、实现网络安全防御从被动到主动:

利用威胁监测与溯源分析,持续性监测内网安全状态,准确及时地发现各种潜在威胁和攻击,进行预警分析,采取有效处置措施,构建弹性防御体系,变被动为主动。

3、实现从单一设备防护到协同联动:

联动枢纽,实现网络资产的日志、告警、数据的汇总分析、数据共享、打通终端、内部、边界的协同联动机制,构建一个由终端安全、行为审计、边界控制、统一管理的整体联动安全防御机制。

4、实现网络安全纵深防御防护体系:

从边界到链路到终端再到平台的安全防护链路,实现网络安全、操作系统安全、数据安全防护、安全运维管控构建纵深防御线,实现控制系统网络安全的纵深防御、综合防护。

能源工业互联网的应用发展,根本靠技术创新,关键在于产业供给,动力在市场应用。六方云在能源行业长远布局,持续关注能源关键信息基础设施的安全保护工作,并坚持强化技术创新,立足工业互联网安全防护技术,探索5G、下一代网络、边缘计算、人工智能等前沿领域,力求技术带动产品高速发展,为能源行业构建下一代工业安全防护体系,为能源领域工业互联网供给的质量和效益提供安全保障。