一、 事件概述

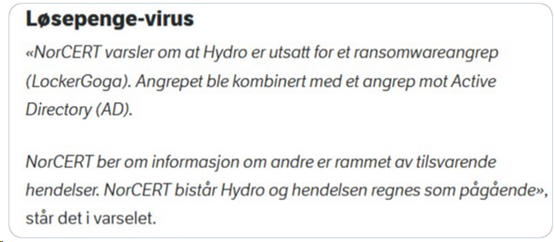

欧洲中部时间2019年3月19日,全球最大铝生产商之一挪威海德鲁(Norsk Hydro)公司IT系统遭受一款名为 “LockerGoga”的新型勒索软件攻击(该勒索软件首次发现时间为2019年1月底),此次攻击涉及其在全球分布的多家铝生产工厂,造成多个工厂临时关闭、部分工厂被迫由“工厂运营模式”切换为“手动运营模式”给工业生产带来了巨大损失。

挪威海德鲁公司(Norsk Hydro A.S.)创建于1905年,现为挪威最大的工业公司,遍布全球50个国家,活跃于所有大陆。其在40个国家约有3.5万名雇员,业务覆盖铝相关全产业链,据海德鲁公司最新披露,公司在挪威国家安全局以及合作伙伴的帮助下采用工厂隔离、病毒检测与识别、恢复备份系统等方式来遏制病毒传播,目前已基本控制勒索疫情并逐渐恢复生产业务。

六方云超弦实验室在捕获到LockerGoga样本后,迅速对其进行了详细分析,并给国内工控企业提供及时预警与防护建议。

二、 样本分析

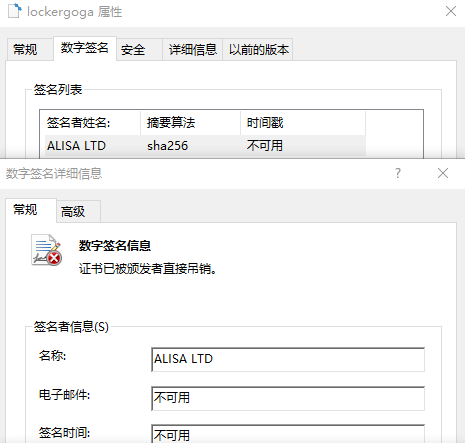

此样本带有正规证书签名来逃避杀毒软件的查杀,目前该证书已被撤销:

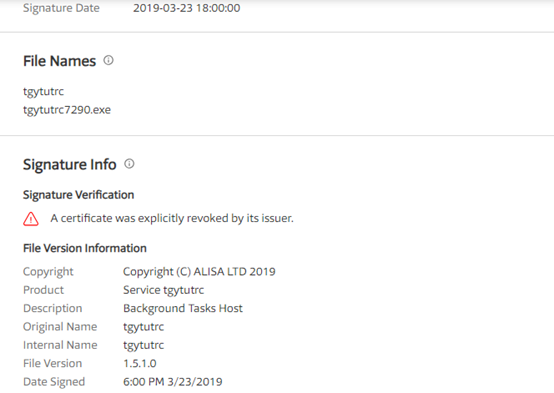

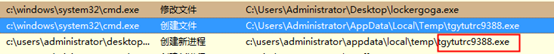

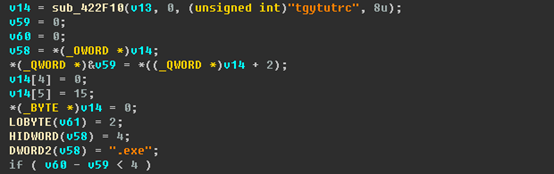

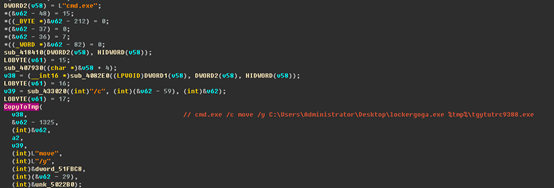

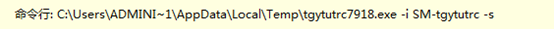

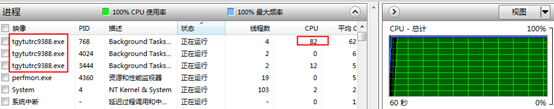

样本运行后,会调用cmd.exe执行move命令,把自身复制到%temp%目录下,文名以硬编码的字符串“tgytutrc”+四位随机数字组成:

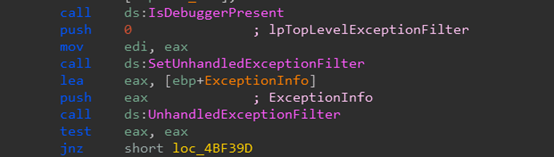

样本启动前会进行反调试,确保自身不在调试环境中:

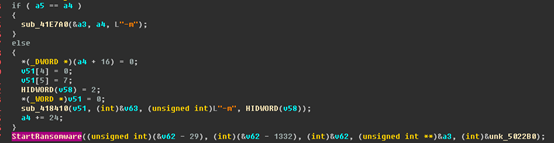

然后调用CreateProcessW以参数"-m"启动(m为master process主进程的意思):

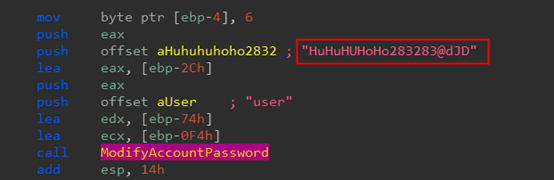

样本启动后会先通过logoff.exe注销当前账户并调用net.exe修改本地管理员账户密码为样本中硬编码的字符串"HuHuHUHoHo283283@dJD"

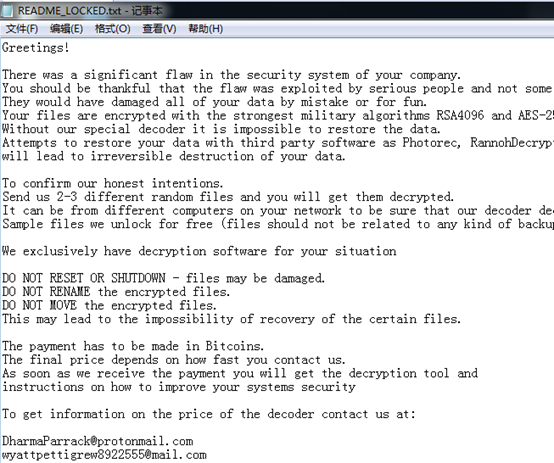

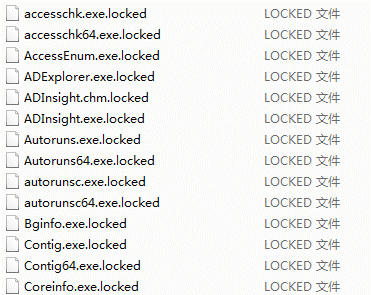

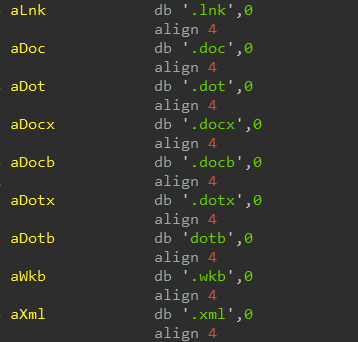

然后开始进行文件加密操作,其会在桌面生成一个名为“README_LOCKED.txt”的勒索信息文件,并开始使用硬编码的公钥对磁盘文件进行加密,加密后的文件后缀为”.locked”:

同时样本还会以”-i SM-yxugwjud -s”为参数不断创建子进程进行文件加密,导致样本一运行,CPU利用率迅速飙升:

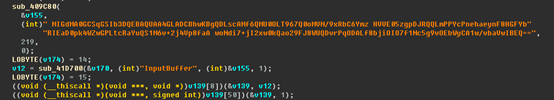

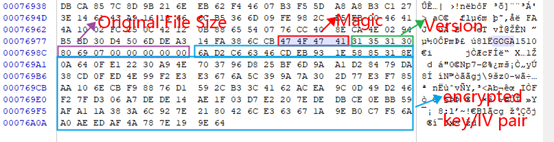

“子进程”从共享内存中解码文件路径,使用RNG(随机数生产器算法)生成Key/IV(密钥/初始向量),使用AES/Rijndael算法的CTR模式(计算器模式)加密文件内容,密钥长度为128位,然后使用RSA-1024算法加密文件的Key/IV,样本会把勒索样本魔力字(Magic)、版本(我们捕捉到的样本版本为1510)、源文件大小、加密后的文件Key/IV对附加到加密文件后,如下所示:

经过逆向分析发现,当样本以”-w”参数启动时,将对磁盘所有类型的文件进行加密,而不只局限于样本内置的后缀类型,破坏性较强:

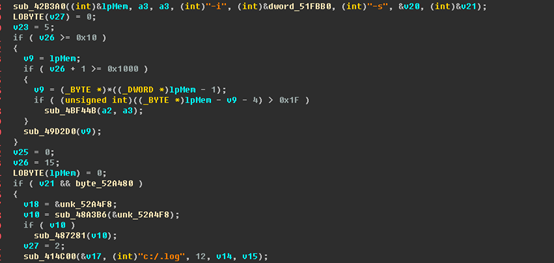

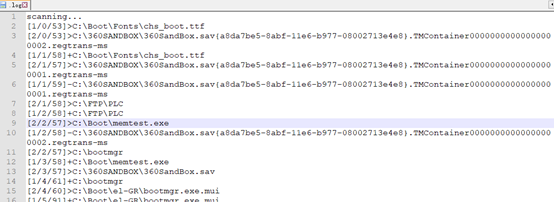

当以"-l"参数启动的时候,样本将会在C盘根目录创建一个log文件C:\.log.txt作为记录:

就目前捕捉到的LockerGoga勒索版本中,没有发现任何自我传播的代码,这意味着它不会像之前的Wannacry、NotPety等勒索蠕虫在网络上自我复制与传播,通过抓包分析也没有发现相关的C2以及DNS流量,极大的减少其被网络防护设备检测到的可能性,可以推测其主要的目的是破坏,而非间谍活动。挪威计算机应急响应小组(NorCERT)仍在调查此事件,但初步确认该勒索软件可能主要是通过微软Active Directory(活动目录)进行内网横向传播:

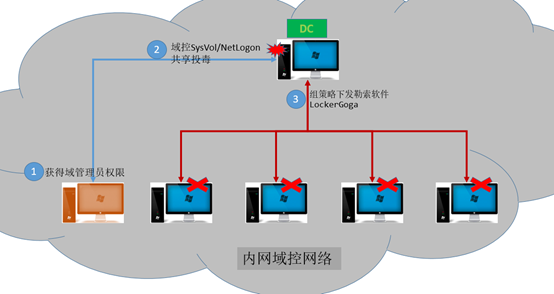

可能的攻击流程图如下:

基于上述流程图,攻击者通过pass the hash攻击可能获得域管理员权限,这时便可以通过域控共享SysVol/NetLogon(所有域成员可访问)投毒,然后通过计划任务或服务创建来下发LockerGoga勒索实现对所有直连域成员的攻击,进一步的示意图如下:

三、 工控系统勒索软件防护建议

目前没有发现国内企业感染LockerGoga勒索软件的迹象,对此六方云超弦实验室提供如下防护建议:

1. 定期对员工进行安全培训,全面提高企业安全意识。

2. 及时更新内网主机系统和应用软件最新补丁,避免存在漏洞

3. 严格管控U盘等可移动存储设备的使用,避免内部威胁

4. 更改账户密码为“数字+字母+特殊字符”组成的强密码,并且内网主机避免使用同一密码。

5. 及时备份系统重要数据,提高容灾恢复能力

6. 关闭不必要的服务和端口、文件共享,做好内网域控管理员访问的权限控制

7. 部署杀毒软件、工业卫士(白名单防护软件)、内网威胁管理系统以及工业防火墙等主机和网络层防护措施,全面提高威胁感知与检测能力

8. 与工控安全厂商合作,定期进行渗透测试与攻防演练,提高应急响应能力

勒索软件重在防护,一旦中招,解密与恢复的可能性十分之小,六方云在这里提醒国内工业企业和厂商一定要做好充足的防护与检测措施,全面提高威胁感知能力,避免遭受巨大的损失。

四、 IoCs

样本哈希:

bdf36127817413f625d2625d3133760af724d6ad2410bea7297ddc116abc268f

88d149f3e47dc337695d76da52b25660e3a454768af0d7e59c913995af496a0f

c97d9bbc80b573bdeeda3812f4d00e5183493dd0d5805e2508728f65977dda15

ba15c27f26265f4b063b65654e9d7c248d0d651919fafb68cb4765d1e057f93f

eda26a1cd80aac1c42cdbba9af813d9c4bc81f6052080bc33435d1e076e75aa0

ba15c27f26265f4b063b65654e9d7c248d0d651919fafb68cb4765d1e057f93f

7bcd69b3085126f7e97406889f78ab74e87230c11812b79406d723a80c08dd26

C3d334cb7f6007c9ebee1a68c4f3f72eac9b3c102461d39f2a0a4b32a053843a

勒索邮箱地址:

MayarChenot@protonmail[.]com

DharmaParrack@protonmail[.]com

SayanWalsworth96@protonmail[.]com

DharmaParrack@protonmail[.]com

wyattpettigrew8922555@mail[.]com

SuzuMcpherson@protonmail[.]com

QicifomuEjijika@o2[.]pl

AsuxidOruraep1999@o2[.]pl

RezawyreEdipi1998@o2[.]pl

AbbsChevis@protonmail[.]com

IjuqodiSunovib98@o2[.]pl

RezawyreEdipi1998@o2[.]pl

[勒索预警]全球最大铝生产商挪威海德鲁遭勒索软件袭击.pdf

[勒索预警]全球最大铝生产商挪威海德鲁遭勒索软件袭击.pdf