自从国家市场监督总局标准技术司于5月13日召开等级保护2.0国家标准新闻发布会后,全国沸腾。等保咨询服务公司、安全产品和解决方案提供商摩拳擦掌,等了差不多2年多时间,等保2.0技术标准终于发布,实属不易。各种针对等保2.0的解读铺天盖地,应接不暇。同样,六方云也在第一时间向业界宣布,六方云早做好一切准备了,就等这声炮响。

发布已经过去了2周多,但我们发现大多数厂商对等保2.0标准的解读都集中在《信息安全技术 网络安全等级保护基本要求》GB/T 22239-2019,总感觉有些重要的信息没有被解读出来。今天,六方云试图用不一样的视角去解读,希望能够有所帮助。

1.本次发布的是等保2.0技术标准,不是等保2.0条例

《网络安全等级保护条例》是《网络安全法》的重要配套规定,是等级保护具有法律效力的标志。2018年6月27日,公安部发布《网络安全等级保护条例(征求意见稿)》,截止到目前,还在向社会公开征求意见阶段。

5月13日发布等级保护2.0的系列国家标准:

ž 《网络安全等级保护测评要求》 GB/T 28448-2019

ž 《网络安全等级保护测评过程指南》 GB/T 28449-2018

ž 《网络安全等级保护安全设计技术要求》 GB/T 25070-2019

ž 《网络安全等级保护基本要求》 GB/T 22239-2019

还有两个标准正在修订中,未在本次发布:

ž 《网络安全等级保护定级指南》 GB/T 22240

ž 《网络安全等级保护实施指南》 GB/T 25058

等级保护的上位标准《计算机信息系统安全保护等级划分标准》GB 17859-1999,本次发布未更新。

这些标准中,只有《计算机信息系统安全保护等级划分标准》是强制标准(GB),其他都属于非强制国标(GB/T)。

2.本次发布的等保2.0四个标准真正发布时间是5月10日

根据《网络安全等级保护基本要求》 GB/T 22239-2019正式发行版封面,可知标准发布时间是2019年5月10日,实施时间是2019年12月1日。所以,在2019年12月1日之前,等级保护实施仍然遵照等保1.0的相关标准。不过,标准受众需要抓紧时间学习、准备,避免到12月1日不符合等保2.0相关标准,有违法风险(等保2.0条例如果在此之前正式发布)。

3.等保2.0带来了哪些市场机会

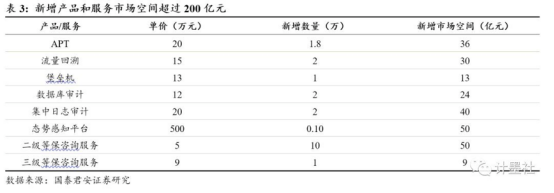

根据相关研究机构分析,认为等保2.0会给安全产品市场新增193亿人民币市场空间,安全服务新增59亿人民币市场空间,总计新增市场空间271亿人民币。2018年中国信息安全市场空间约为500亿元,因此等保2.0带来的市场增量约为54.27%。

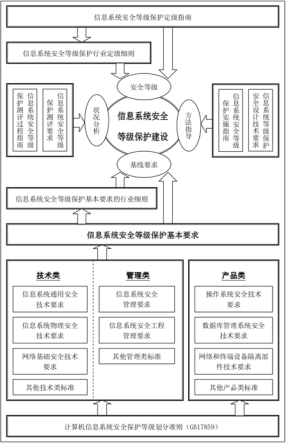

3.等级保护的六大标准之间的内在逻辑

根据《计算机信息系统安全保护等级划分标准》GB 17859-1999,等保标准至少有六大配套标准,这些标准之间的内在逻辑是什么?也就是说为什么要制定这些标准?

通过对《计算机信息系统安全保护等级划分标准》GB 17859-1999分析,六方云发现等保制度都是围绕“等保建设”的四个维度来开展的:现状分析、安全定级、方法指导、具体标准。

• 状况分析:

• 《网络安全等级保护测评要求》 GB/T 28448-2019

• 《网络安全等级保护测评过程指南》 GB/T 28449-2018

• 安全定级:

• 《网络安全等级保护定级指南》 GB/T22240 正在修订,未正式发布

• 方法指导:

• 《网络安全等级保护安全设计技术要求》 GB/T 25070-2019

• 《网络安全等级保护实施指南》 GB/T25058 正在修订,未正式发布

• 基线要求:

• 《网络安全等级保护基本要求》 GB/T 22239-2019

4.安全产品销售许可认证标准属于等保哪个标准

根据《计算机信息系统安全保护等级划分标准》GB 17859-1999,可以清晰的看到安全产品销售许可认证标准属于《网络安全等级保护基本要求》三大类之一的“产品类”。

5.等级保护2.0制度的六个目标都有渊源

郭启全总在本次发布会上总结出六个目标:

1)落实“分级保护、突出重点、积极防御、综合防护”

2)建立“打防管控”一体化网络安全综合防御体系

3)变被动防护为主动防护,变静态防护为动态防护,变单点防护为整体防控,变粗放防护为精准防护

4)重点保护关键信息基础设施

5)打造世界一流的网络安全产业和企业群

6)坚决落实“同步规划、同步建设、同步运行”三同步要求

其中1)和6)都有“落实”关键词,那一定是相关法律、政策、标准等来源。经过多方学习和查阅,1)和6)应该来自工信部于2009年12月29日公布的《通信网络安全防护管理办法》:

6.等级保护2.0与关键信息基础设施安全保护到底什么关系

郭启全总在本次发布会上也明确了两者之间的关系:

ž 等保2.0具有法律依据:网络安全等级保护制度是基本制度,具有普适性和全覆盖,关键信息基础设施保护是在等级保护制度的基础上,重点保护。也就是说等保2.0是关键信息基础设施安全保护制度的上位法。

ž 必须保持一致性:关键信息基础设施保护必须在法律、政策、标准、措施方面与等保2.0保持一致。

顺便解释一下,“关键信息基础设施”与“关键基础设施”有区别吗?六方云进行了详细的调研,美欧国家在刚开始这两个概念定义是有区别的,但是后来逐渐开始混用这两个概念。

7.等级保护2.0系列标准名称为什么从“信息安全”改为“网络安全”

等保1.0的系列标准名称都是以“信息系统安全等级”开头,等保2.0曾经改为以“信息安全等级保护”开头,最终确定为以“网络安全等级保护”开头,为什么要这么改呢?六方云认为有下面四点缘由:

1)与《网络安全法》名称保持一致

2)等保2.0的保护对象不仅是“信息系统”,还包括“网络”

3)等保2.0的适用范围扩大到云计算、移动互联、物联网、工控系统、大数据等新业务场景

4)新标准“基本要求、设计要求和测评要求” 分类框架统一,形成了“安全通信网络”、“安全区域边界”、“ 安全计算环境”和“安全管理中心” 支持下的三重防护体系架构

其中3)的适用范围已经扩大到网络空间安全,4)的三种防护体系架构与网络空间安全的四个层面一脉相承。

所以,改为“网络安全等级保护”是最恰当不过的名称了。

8.等级保护2.0确定的级别为什么是5级

我们知道,中国等级保护制度是参照了美国可信计算机系统评价标准(TCSEC),也叫“彩虹计划”。 TCSEC将计算机系统的安全划分为4个等级、7个级别。为什么中国等级保护的级别不是7级而是5级呢?六方云查阅了大量资料,终于在xxx讲话中找到了缘由:TCSEC定义的1级会导致检查机关的工作量太大,7级不符合中国国情。

9.等级保护2.0的四大体系与五大技术支撑

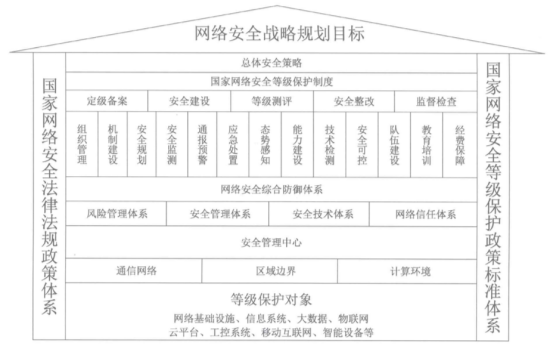

等保2.0设计框架如下图所示:

四大体系中的 “安全管理体系”、“安全技术体系”大家都耳熟能详,但“风险管理体系”和“网络信任体系”往往被忽略。

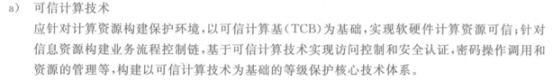

如何建设这两大体系?在等保2.0设计标准里面指出了五大技术支撑:可信计算技术、强制访问控制、审计追查技术、结构化保护技术、多级互联技术。它们与四大体系有什么关系?经过分析,我们发现审计追查技术、结构化保护技术是风险管理体系的关键技术支撑,可信计算技术和强制访问控制是网络信任体系的关键技术支撑。

10.等级保护2.0的风险管理体系如何建设

等保2.0的风险管理体系,除了采用审计追查技术、结构化保护技术外,还需要参考下列标准:

ž 《信息技术系统的风险管理指南》NIST SP800-26

ž 《信息技术安全技术信息安全风险管理》ISO 27005(2018)

ž 《信息安全技术信息安全风险评估规范》GB/T 20984(2015)

ž 《信息安全技术信息安全风险管理指南》GB/Z 24364(2009)

ž 《工业控制系统信息安全防护指南》(工信部2016年10月)

ž 《工业控制网络安全风险评估规范》GB/T 26333-2010

11.等级保护2.0网络信任体系如何建设

网络信任体系是等保2.0设计框架四大体系之一,其重要性窥见一斑。

《关于网络信任体系建设的若干意见》(国办发[2006]11号文件)指出,网络信任体系是指以密码技术为基础,包括法律法规,技术标准和基础设施等内容,目的是解决网络应用中的身份认证、授权管理和责任认定问题的完整体系。

ž 身份认证是通过技术手段确认网络信息系统中主、客体真实身份的过程和方法;

ž 授权管理是综合利用身份认证、访问控制、权限管理等技术 措施解决访问者合理使用网络信息资源的过程和方法 ;

ž 责任认定是应用数据保留、证据保全、行为审计、取证分析等技术,记录、保留、审计网络事件,确定网络行为主体责任的过程和方法。

网络信任体系也被列为《国家中长期科学和技术发展规划纲要》2006-2020的重点领域优先主题。

网络信任体系的建设也得到各国的重视,大致分为三个阶段:

ž PKI/CA研究建设阶段:

网络信任体系建设的重点集中于PKI体系的建设,而身份鉴别、授权、访问控制等安全功能并没有从应用业务系统中抽象出来,还是以内嵌安全代码或安全模块的形式,并且主要面向单一信任域提供安全功能。

如何保护PKI/CA系统自身安全,IBM的ITTC 方案、V.Shoup 2000 方 案、Jing etc03方案。

ž 鉴别与授权安全中间件

鉴别授权功能与具体业务应用紧密耦合给系统扩展和维护带来很大麻烦,内嵌安全代码的方式已经不能适应上规模的用户安全需求,促进了跨域鉴别、单点登录等新需求的产生。

身份鉴别代表性项目:集中鉴别服务CAS与Shibboleth、OpenID等;

授权访问控制代表性项目: PERMIS和Cardea项目。

如何保护网络信任体系的环境安全:TCG组织推出的可信计算。

ž 云服务(身份识别、鉴别、授权、访问控制、审计、责任认定即服务)

以云计算、物联网为代表的新型网络环境下,跨多种应用、 海量人机物实体信任建立、可信环境保障成为网络空间信任中的新需求,数字身份管理、鉴别、授权、访问控制、审计与责任认定作为一种安全服务成为云时代网络空间信任体系的发展趋势。

代表性项目:NSTIC、TCI(Trusted Cloud Initiative)、中科院《网络空间信任技术与支撑平台》。

12.等级保护2.0为什么特别强调可信计算

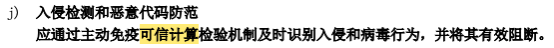

三级和四级的“通用安全计算环境设计要求”都要求采用可信计算技术用于入侵检测和恶意代码防范:

为什么对可信计算技术如此强调呢?六方云经过分析,认为主要有三点:

ž 《国家网络空间安全战略》中提出”夯实网络安全基础“,强调”尽快在核心技术上取得突破。加快安全可信的产品推广应用“

ž 等保2.0不仅仅强调保护对象局部的安全底线,还强调保护对象整体安全保护能力的要求

ž 纵深防御:主动威胁免疫的三重防护框架:安全计算、安全边界、安全通信

ž 统一支撑平台:强调密码技术和可信技术

ž 可信计算经历了三个迭代,3.0是中国为代表提出来的技术体系:

n 1.0(世界容错组织为代表,主机)

n 2.0(TCG为代表,PC)

n 3.0(中国为代表,网络)

13.等保2.0技术标准为什么没有将大数据安全放入正文

《网络安全等级保护基本要求》将大数据安全技术要求放在附录,未放入正文,是为什么呢?六方云认为有三点原因:

ž 大数据安全理应重点在“大数据”,与其他几个扩展要求重点在“系统”不一样;

ž 大数据安全平台的技术要求基本上在通用要求、云计算扩展要求中都覆盖到;

ž 大数据安全要考虑两个因素:数据“大”和数据隐私。但是当前有关大数据安全的标准都还处于学术阶段,远没有达到可以用于评估和实施的程度。

14.等保2.0催生出哪些新形态、创新性产品

1)可信免疫类产品

理由:

2)强制访问控制类产品

工控场景下的网络准入控制NAC产品:

云数据中心场景下的东西向零信任微隔离产品:

理由:

3)高级威胁检测与回溯类产品

NTA、UEBA、EDR、SOAR、APT、SA、AISEC......

日志审计、堡垒机、数据库审计......

理由:

4)脆弱性检测与渗透类产品

比如各种工具箱:漏扫、渗透、漏挖等。

理由:

5)API安全类产品

如API Gateway、WAF、网闸等。

理由: