2023年11月感恩节前夕,一场隐秘的网络攻防战在美国马萨诸塞州悄然浮出水面,某境外高级持续性威胁(APT)组织针对美国马萨诸塞州一家电力公司的运营技术(OT)系统发起长达300余天的渗透活动。

根据国外机构发布的案例研究报告,该组织通过以下多阶段策略实施渗透:

1.初始入侵:利用暴露在互联网的VPN设备及防火墙漏洞,通过僵尸网络(由被入侵的小型办公/家用路由器构成)建立初始访问节点;2.横向渗透:借助服务器消息块(SMB)协议遍历及远程桌面协议(RDP)进行内网横向移动,长期潜伏并扩大控制范围;3.情报窃取:定向获取OT系统操作流程、能源网络拓扑结构及物理设备布局数据,为潜在破坏行动提供精准指引。1.暴露面管理困境:工业网络为提升效率普遍接入互联网,但VPN、远程维护端口等成为攻击突破口。某电力设施案例中,攻击者正是通过入侵暴露设备潜入内网。2.行为监控盲区:传统安全工具难以检测利用合法协议(如RDP)的横向移动,攻击者可在网络中长期潜伏。Dragos报告指出,该组织在目标网络活动超300天未被发现。3.数据认知偏差:被窃取的OT数据被视为"非敏感信息",实则构成工业系统的"作战地图"。这种认知错位导致防御方在战略层面丧失主动权。

事件响应与处置

美国联邦调查局(FBI)、网络安全与基础设施安全局(CISA)及Dragos公司组成联合团队,通过以下措施完成威胁清除:1.威胁定位:利用Dragos的OT监控平台检测异常网络行为,锁定攻击者活动路径;2.系统净化:全面清除恶意代码并重构网络架构,阻断攻击者持续访问通道;3.安全加固:部署资产可视化、威胁检测、漏洞管理及网络分段策略,提升主动防御能力。

此次事件揭示,关键基础设施防御已突破传统网络安全范畴,演变为涉及物理安全、数据安全的系统性工程。未来防御体系需具备三大战略能力:

1.预测性防御:基于攻击者行为模型预判攻击路径,实现"先发制人"2.韧性构建:在遭受突破时保障核心功能运转,确保服务连续性3.进化机制:通过持续对抗实现防御能力自我升级,形成动态免疫

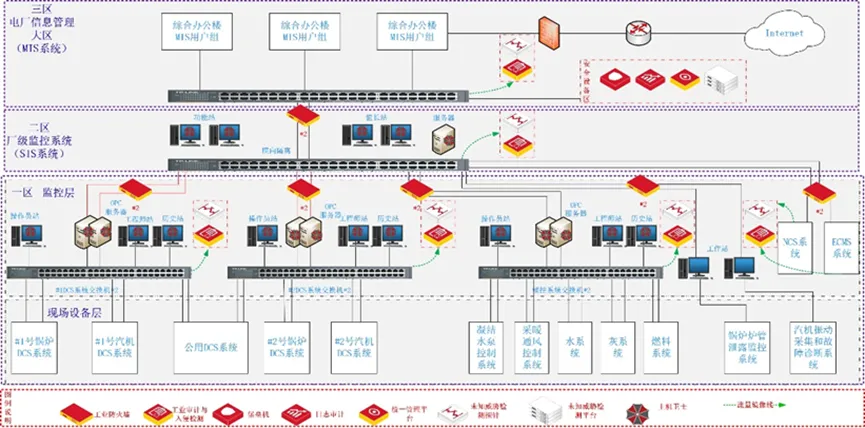

以电力行业36号文、14号令和电力行业网络安全等级保护基本要求(DLT 2614-2023)等法律法规和行业要求为依据,六方云在安全分区、网络专用、横向隔离、纵向认证的基础上,提出“事前控制、事中审计、事后分析、纵深防御、主动防御”的防护思想,注重全方位、立体化的安全防护措施。

▲安全解决方案拓扑

1、安全分区:

定义系统边界,将整体系统按照功能属性进行安全分区,并在不同区域边界的交汇处部署基于工业协议解析的工业防火墙进行边界隔离和访问控制。通过对工业协议的指令码级的深度解析,精准对跨区访问进行限制与过滤;IOT一体化防护措施,有效应对来自不同攻击面的安全威胁;同时低时延、低抖动、高可靠的特性,满足生产连续性的要求。

2、流量审计:

在各系统内部核心交换机通过端口镜像技术部署工业网络审计与入侵检测设备,以资产为中心,通过资产学习引擎能够识别资产的行为和攻击,实现资产、行为和攻击的一体化展示从而实现资产从解析到解读。通过对指令码级的敏感操作进行解析标记,提醒运维人员及时关注工控系统安全状态;通过与防火墙的系统联动,自动化防护策略,提升整体安全防护水平。

3、主机加固:

对DCS系统和SIS系统内部的操作员站、工程师站、系统服务器部署基于白名单的安全防护软件,实现对操作系统的一键加固,省去繁琐处置过程;同时通过内置白名单与审计学习模式,保障工业卫士上线对生产的低干扰;提供主机行为的日志检测措施,配合管理平台综合分析终端运行状态。

4、安全运维:

部署运维审计与管理系统(堡垒机),通过集中访问控制和细粒度的命令级授权策略,基于最小权限原则,实现集中有序的运维操作管理;基于唯一身份标识,通过对用户从登录到退出的全程操作行为进行审计,监控用户对目标设备的所有敏感操作,聚焦关键事件。自动检测日常运维过程中发生的越权访问、违规操作等安全事件,进行自动告警或阻断处理。真正做到事前控制、事中审计、事后分析的安全运维过程。

5、安全审计:

在安全区I和安全区II部署日志分析与审计系统,对工业网络中的安全设备、网络设备、服务器和上位机等的日志进行收集、存储与分析。实现从各种资产操作行为的产生、采集、综合分析与审计、到事件数据存储、备份整个审计日志的全生命周期管理。为各种安全事件的事后分析、取证提供依据。

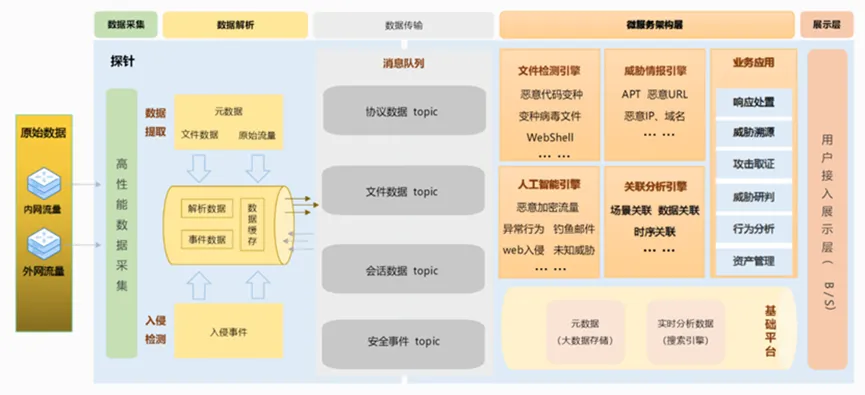

6、威胁检测:

在安全区I和安全区II部署集分析平台、流量探针、文件探针为一体的流量威胁检测与回溯系统;该系统运用人工智能技术,以流量和资产为中心进行行为建模和异常检测,实现对已知威胁和未知威胁的精准发现并告警,实现网络安全的主动防御。采取无监督学习算法,构建异常算法体系,完整记录全部资产的网络行为,为网络中的用户和设备建立行为模型,帮助客户看见全部资产、看清全部行为、看到全部威胁、看懂全部攻击,真正做到对网络安全的全面掌控。

▲威胁检测与回溯系统架构

7、安全运营:

在安全区II部署集中安全管理平台,实现各类安全防护设备、网络通信设备、工控设备进行统一集中管理,提高运维人员对网络维护的工作效率。帮助呈现整体区域资产网络拓扑,实时掌握企业安全态势,发生威胁攻击事件可及时响应处理。对安全事件的告警信息进行统一收集、统一管理、统一分析,助力用户全方面地了解当前网络资产脆弱性与威胁态势。

面对APT组织对关键基础设施的"持久战"威胁,单一企业的防御已显力不从心。政府、企业、安全厂商需构建"三位一体"协同机制,将网络韧性提升纳入国家安全战略框架。唯有通过技术创新、情报共享与机制联动,方能在这场没有硝烟的战争中守护工业文明的安全基石。

—【 THE END 】—