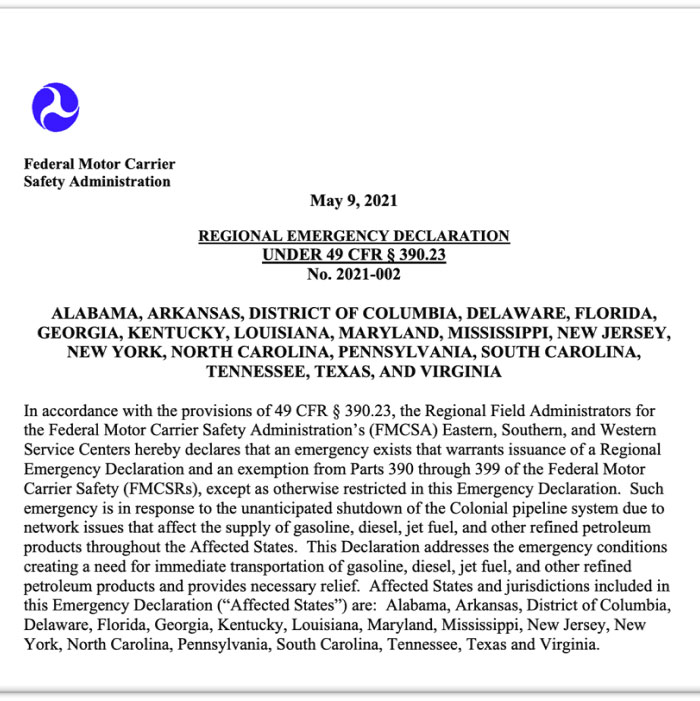

2021年5月10日消息,据多家权威媒体报道,美国最大的油气管道商科洛尼尔(Colonial Pipeline)公司在5月7日遭到网络攻击,为此关闭了位于美国东部沿海各州供油的关键燃油网络,以遏制威胁。美国交通部发布“ 区域紧急状态声明”,将临时给予17个州和华盛顿特区的汽油、柴油、航空燃料和其他成品油的临时运输豁免,以便使有关燃料可以通过公路运输,声明如下:

科洛尼尔(Colonial Pipeline)公司每天输送250万桶原油,占东海岸消耗燃料总量的45%左右,包括汽油、柴油、航空燃油和取暖油,此攻击事件导致美国汽油期货价格飙涨,同时,美国汽车协会表示,长时间停电可能会导致加油站汽油价格上涨,消费者们对此也非常担忧。

为了预防事态进一步扩大,科洛尼尔(Colonial Pipeline)主动聘请了第三方安全公司、FBI、能源部、网络安全与基础设施安全局等多个联邦机构一起参与了事件调查。

美国网络安全与基础设施安全局表示,这次事件凸显了勒索软件对组织的威胁。关于此次攻击,仍有许多未解的谜团。例如,科洛尼尔公司关闭全部管线究竟是为了预防感染蔓延、还是整体管线已沦陷?攻击的幕后黑手究竟是谁?攻击者在入侵及感染科洛尼尔公司的系统时,到底采取了哪些攻击手段和路径?

Axio公司总裁Dave White表示,“目前还不清楚科洛尼尔关闭管线是出于阻止勒索软件持续传播的谨慎考量,还是运营技术(OT)系统或相关IT系统已经遭受到严重影响。”

Red Balloon Security公司CEO Ang Cui称,“虽然科洛尼尔公司关闭了运营系统,但并不一定代表其ICS已经受到影响或损害。这也许是因为该公司的IT与OT系统之间缺少充分的隔离机制,因此抢在攻击者进一步访问敏感系统之间就断开了连接,毕竟一旦攻击者再深入一些,赎金要求很可能大大增加,公司夺回控制权的难度也会显著提高。”

据路透社引用一名美国前官员和两位行业消息人士称,DarkSide组织是科洛尼尔公司被攻击的嫌疑人之一。DarkSide是去年新出现的勒索软件组织,攻击手法非常老练,已经攻击了40多个受害组织,要求赎金一般在20万-200万美元。

DarkSide恶意软件家族背后的开发人员不主动攻击独立国家联合体(CIS)成员国,其主要原因是一些成员国政府对国民实施的网络犯罪会视而不见,只要攻击者针对的目标是外国即可,该国的法律法规对于此类活动不主动起诉。只要该国及其利益体没有受到损害,对该类网络犯罪的打击力度就不会明显,这就是为什么互联网搜索该类新闻的结果总是美国或欧洲政府在通缉的网络犯罪分子。

(下面的内容来自:勒索攻击新趋势,DarkSide解密工具)

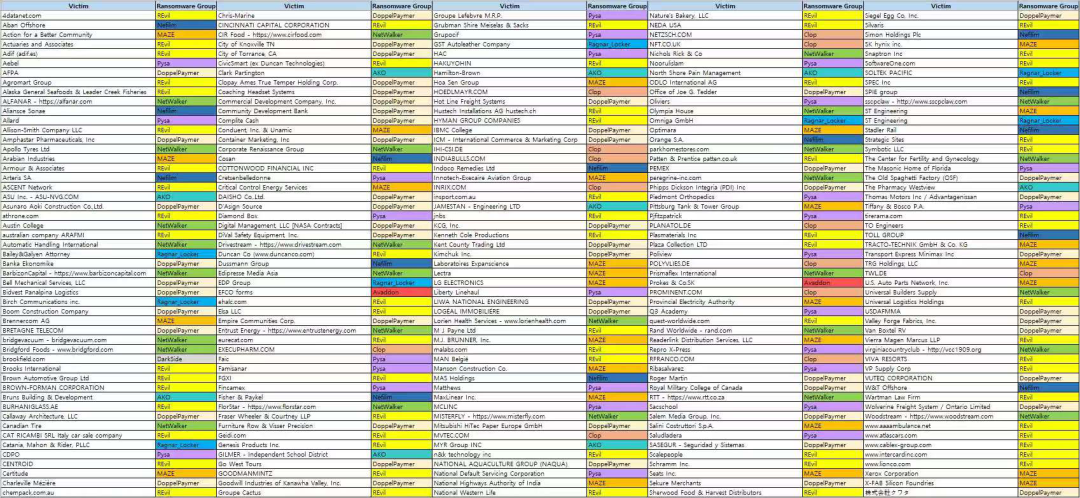

DarkSide勒索病毒首次发现于2020年8月,接连进行了多达7次的定点定向攻击后,终于有了受害者,并且在发布的数据泄露站点公布了受害者信息。这款勒索病毒的黑客组织会通过获取的信息,评估企业的财力,然后再决定勒索的金额,同时这个黑客组织不会攻击勒索医疗、教育、非营利及政府等机构。进一步分析DarkSide,发现它与REvil勒索软件有一些相似之处。此勒索病毒加密后的文件后缀名为随机名,如下所示:此勒索病毒加密完成之后会修改桌面背景图片,如下所示:笔者在某个论坛发现了这款勒索病毒的一个解密工具以及测试样本,通过测试发现这款解密工具确实可以解密。笔者提醒,勒索病毒黑客组织每天都在寻找新的目标,目前大部分流行的勒索病毒家族暂时都是无法解密的,也没有解密工具,所以大家一定要做好相应的防范措施,提高自身的安全意识,同时现在通过使用恶意软件发起的网络犯罪行为层出不穷,未来基于恶意软件的网络犯罪行为会成为全球网络犯罪活动的核心威胁,网络犯罪活动将会成为全球最大的网络安全威胁活动。2020年通过勒索病毒攻击已经成为网络犯罪分子热崇追捧的一种方式,全球几乎每天都有企业被勒索病毒攻击勒索,而且勒索的金额也越来越高,从几万美元到几千万美元不等,越来越多的黑客组织使用勒索病毒对企业发起攻击,勒索病毒带来的暴利让一些技术高超的老牌的APT黑客组织也流下了口水,通过使用勒索病毒定向攻击企业快速获取暴利,根据统计,2020年的几款流行的勒索病毒家族已经攻陷了全球数百家知名的大型企业,如下所示:

勒索病毒黑客组织的攻击方式已经从以前单一的使用邮件方式直接传播勒索病毒,到现在利用其他各种主流复杂的恶意软件家族进行传播,黑客组织通过这些流行的恶意软件家族传递勒索病毒,往往不在单一的使用勒索病毒进行攻击,而是通过各种窃密、远控后门、加载器、僵尸网络等安装勒索病毒,发现的一些流行恶意软件传播勒索病毒的经典案例,如下所示:Emotet->TrickBot->Ryuk勒索病毒BazarLoader->CobaltStrike->Ryuk勒索病毒这些流行的恶意软件都是黑客组织经常利用的恶意软件家族,通过这些流行的恶意软件可以安装其他各种不同类型的恶意软件,从而达到黑客组织攻击的目的。勒索病毒仍然是黑产搞钱最快最直接的方式,可以预见,随着勒索病毒的发展,勒索病毒在未来几年仍然是企业面临的最大威胁之一,同时未来一定会有更多成熟的技术高超的黑客组织通过勒索病毒发起攻击,APT+勒索会成为未来企业最头痛的安全问题,黑客组织会利用更多不同类型的恶意软件去传播勒索病毒,企业的数据一直是企业发展的核心,黑客要想获利,一定会通过各种手段攻击企业,在企业内部安装各种不同类型的恶意软件对企业数据进行盗取以及破坏,从而获取暴利。在能源行业发生多起勒索软件攻击事件:

美国某天然气运营商遭到勒索攻击,被迫关闭2天,并被国土安全部通报;

欧洲能源巨头Enel Group年内两次遭遇不同勒索软件攻击,多达5TB数据被窃取,被威胁索要1400万美元赎金;

台湾最大两家炼油厂遭到勒索攻击,波及整个供应链,甚至加油站的IT系统也无法使用。

2020年2月,美国网络安全与基础设施安全局(CISA)发布警报,强调关键基础设施目标(包括输送管线)已经成为黑客团伙的主要攻击目标。而发布此项警报的契机,正是美国某天然气压缩设施(并未透露具体身份)遭遇的勒索软件攻击,并导致其业务被迫关停两天。因此,关键信息基础设施的网络安全形势日趋严峻,为此我国发布多项办法或要求:

-

2017年7月11日,国家互联网信息办公室公布备受瞩目的《关键信息基础设施安全保护条例(征求意见稿)》,揭开了中国关键信息基础设施安全保护立法进程的新篇章。

-

2019年12月3日,全国信息安全标准化技术委员会秘书处在北京组织召开了国家标准《信息安全技术关键信息基础设施网络安全保护基本要求》(报批稿)试点工作启动会。

-

2020年4月27日,国家互联网信息办公室、发展改革委、工业和信息化部等十二部门近日联合发布《网络安全审查办法》,要求关键信息基础设施运营者采购网络产品和服务,影响或可能影响国家安全的,应当按照本办法进行网络安全审查,并于2020年6月1日起实施。

-

2020年9月3日,《信息安全技术关键信息基础设施网络安全保护基本要求》(报批稿)发布。

2021年4月26日,国家安全部公布《反间谍安全防范工作规定》(以下简称《规定》),将建立反间谍安全防范重点单位名录制度。其中第十条要求,关键信息基础设施运营者责任,按照反间谍技术安全防范标准,配备必要的设备、设施,落实有关技术安全防范措施等多个要求,自公布之日起施行。

勒索病毒自2017年泛滥全球,对各个行业造成巨大的经济损失,更重要的是对各个行业造成频繁的业务中断。虽然事件的细节和具体影响还未明朗,但对工业互联网敲响了网络安全警钟。如果这个事件是勒索病毒造成的,则毫无疑问,当前网络安全防护系统“重边界”、“轻内网”的战术措施再次被挑战,“守株待兔”、“亡羊补牢”式的安全防护理念面临崩塌。欢迎石油石化及工业互联网客户,拨打400-6060-270热线进行电话咨询,将会有专业的行业客户经理为您提供专业咨询。

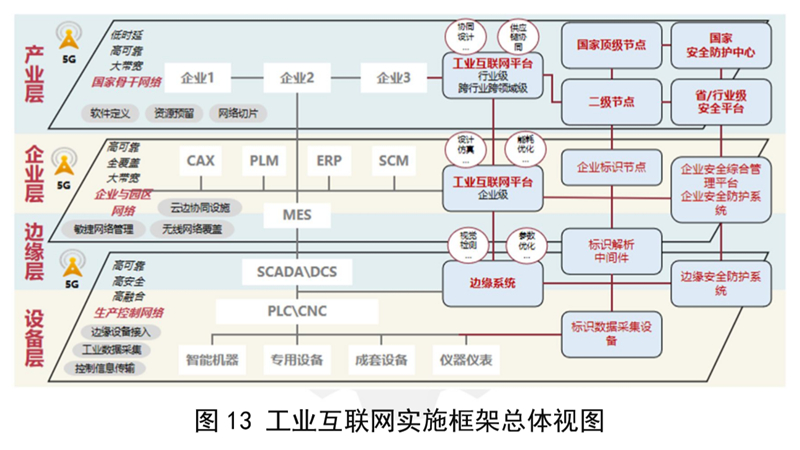

六方云作为工业互联网安全的专业厂商,认为OT系统与IT系统走向融合,封闭的工控系统走向开放的工业互联网是大势所趋,如何解决工业互联网所面临的四大安全风险(工控系统安全风险、工业互联安全风险、工业云平台安全、工业未知威胁入侵)就显得尤为重要和迫切!工业互联网使得工控系统的边界模糊,因此需要采用“主动防御”的新安全理念,“零信任”的三大技术,围绕工业互联网的“四层、三网、两平台、一系统”,建立“两系统、两平台、一中心”的安全防护系统,实现工业互联网的结构安全、纵深防御、积极防御、情报利用、响应处置的五大安全能力,从而保护工业互联网的数据与安全。