近日,Spring相继曝出Spring Cloud Function SPEL表达式注入漏洞、Spring Framework的远程命令执行漏洞,但一直未被官方证实,3月31日晚,Spring官方紧急发布公告,证实了该漏洞的存在。

一直以来,Spring是编程开发的必选技术之一,该框架是一个轻量级的应用框架,具有很高的凝聚力和吸引力,要接触Spring的话,开发者需要先去接触一下JavaWeb。Spring框架因为其强大的功能和超强的性能越来越受开发人员的喜欢。

该漏洞在3月29日晚间,不少国内外网友陆续爆料Spring框架协议出现“史诗级”RCE漏洞,Spring官方在接到此消息后马上开展了分析修复工作,并计划于3月31日发布修复后的版本。但是与此同时,漏洞的详细信息于3月30日已在网络上泄露,引发了大家对此漏洞的高度重视。

也正是因为被泄露,spring官方只能在3月30日紧急发布修复版本,相关文档也一直在更新。

这个漏洞影响的是在JDK9+上运行的Spring MVC和Spring WebFlux应用程序,需要应用程序作为WAR部署在Tomcat上运行。如果应用程序被部署为Spring Boot可执行 jar,即默认值,则它不易受到漏洞利用。但是,官方也在公告中提醒,该漏洞的性质更为普遍,可能还存在其他的利用方法。

该漏洞属于 Spring 核心框架中的 RCE 漏洞。

CVE编号:CVE-2022-22965。

漏洞评级:严重。

受影响版本:SpringFramework版本为5.3.0到5.3.17、5.2.0到5.2.19以及更早的版本。

利用该漏洞需满足以下条件:

将Spring框架升级到 5.3.17 版本,官方已修复,可升级至安全版本。虽然目前大多数企业使用的还是JDK8,但为避免安全风险,还是建议大家升级到最新版本。当前,Spring官方已发布Spring Framework 5.3.18 和 5.2.20两个安全版本。

临时方案建议1:WAF临时策略

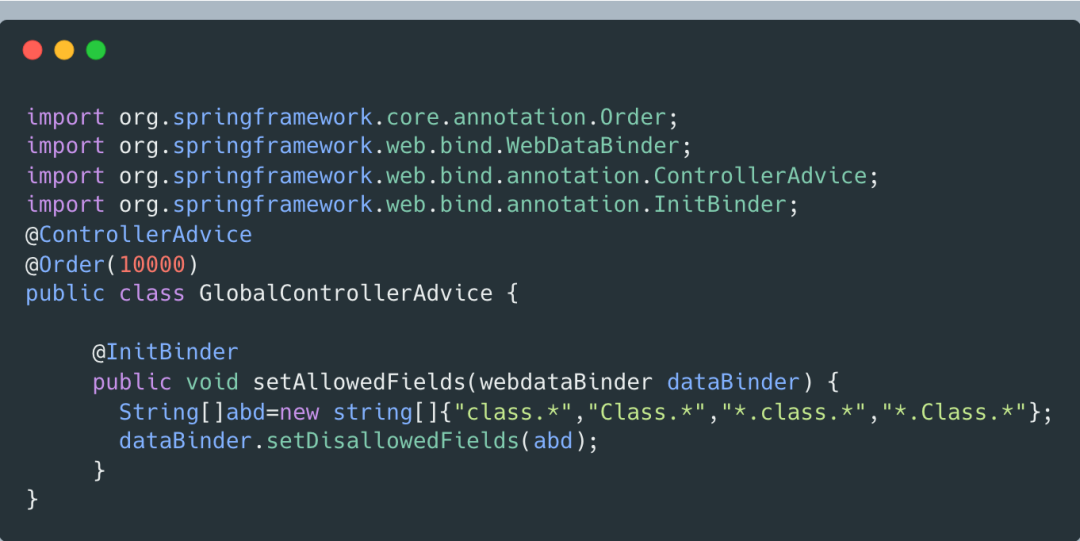

在WAF等网络防护设备上,根据实际部署业务的流量情况,实现对“class.*”,“Class.*”,“*.class.*”,“*.Class.*”等字符串的规则过滤,并在部署过滤规则后,对业务允许情况进行测试,避免产生额外影响。

临时方案建议2:临时缓解措施

在应用系统的项目包下新建以下全局类,并保证这个类被Spring加载到(推荐在Controller所在的包中添加).完成类添加后,需对项目进行重新编译打包和功能验证测试。并重新发布项目。

六方云脆弱性扫描与管理系统(简称“工业漏扫”)已具备该漏洞的检测能力,并发布了针对该漏洞的升级包,请用户及时升级、自查。

六方云脆弱性扫描与管理系统,能够全面、精准地检测网络系统中存在的各种脆弱性问题,包括安全漏洞、安全配置、不合规行为等,在网络系统受到危害之前为管理员提供专业、有效的漏洞分析和修复建议,帮助用户进行安全风险评估,同时满足等级保护、行业规范等政策法规的安全建设要求。

六方云脆弱性扫描与管理系统,立足OT和IT融合,可进行全面漏洞扫描、精准工控资产识别,具备灵活检测、快捷升级、专业报表管理等功能,并进行可靠实时的网站监测,是“企业网络+工业网络”二合一的漏洞扫描利器,适用多方场景,全面发现网络系统存在的各个脆弱环节,形成整体安全风险报告,资产风险问题一目了然。

六方云脆弱性扫描与管理系统涵盖多方漏洞知识库,支持对操作系统、应用服务、数据库、网络设备、虚拟化平台、大数据、工业控制系统等进行漏洞扫描与分析,修复建议清晰、详细、可操作性强,帮助用户实现漏洞“发现、修复、再检查”的完备闭环。

为确保系统可以及时准确地检测到最新公布的漏洞,进一步保障被扫描网络的安全,六方云脆弱性扫描与管理系统保证漏洞库每周更新,重大漏洞检测脚本实时更新,使漏扫系统持续高效、准确运行,为用户的信息系统安全保驾护航。

漏洞详情链接:

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement