近日,六方云全流量威胁检测与回溯系统(神探)对在某科研单位监控到的一封钓鱼邮件进行了封堵。

4月3日到5日三天内,客户办公系统被我司“神探”系统告警显示国外多个地址对某科研单位多个账号发送了钓鱼邮件,攻击次数共计63次,相关统计如下图所示。

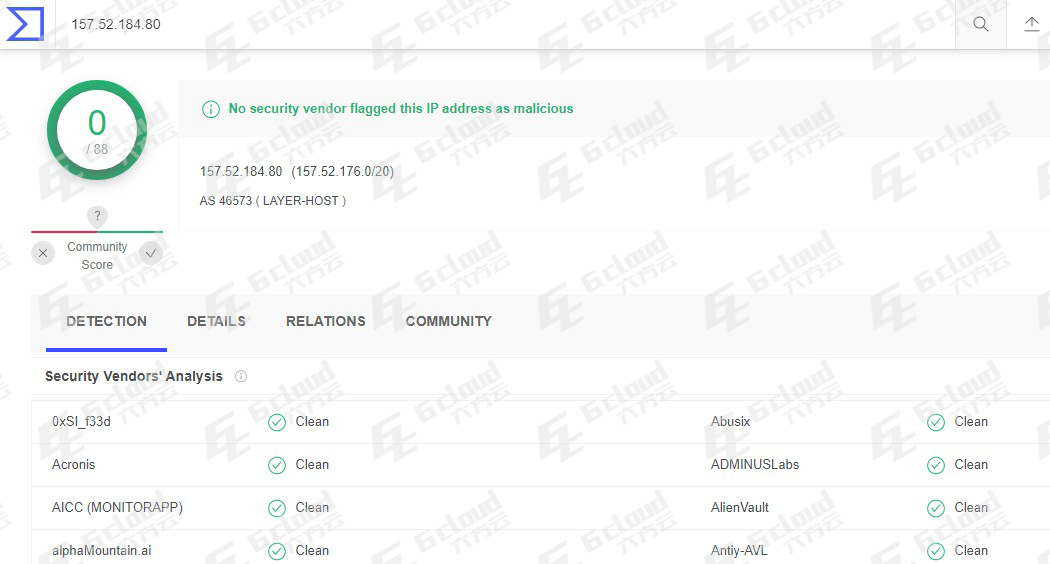

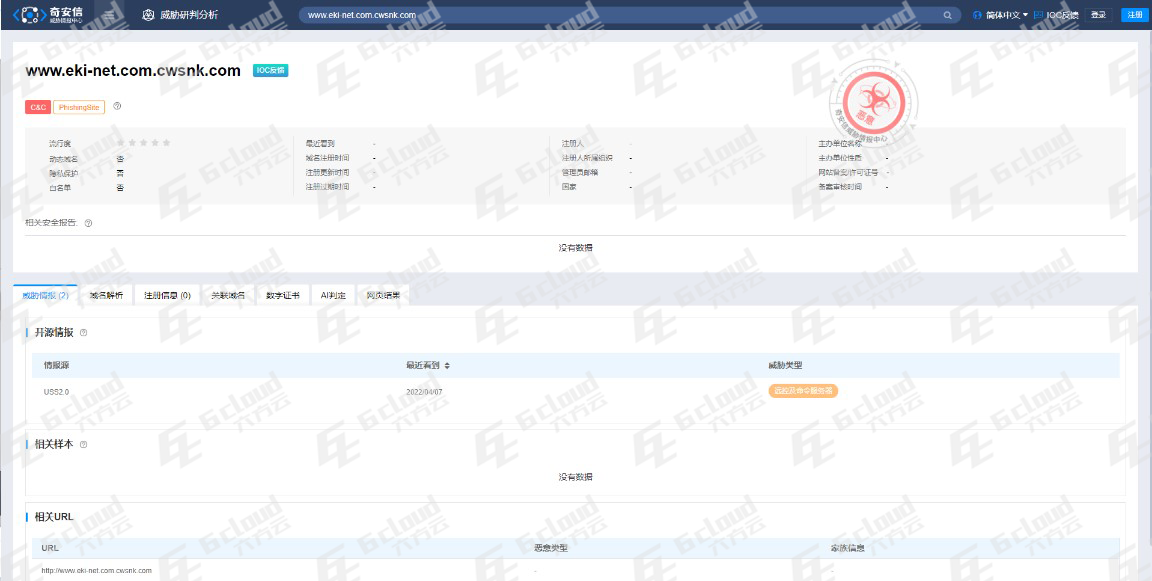

我们注意到,其他各大威胁情报分析平台中,相关域名和IP均未发现威胁:

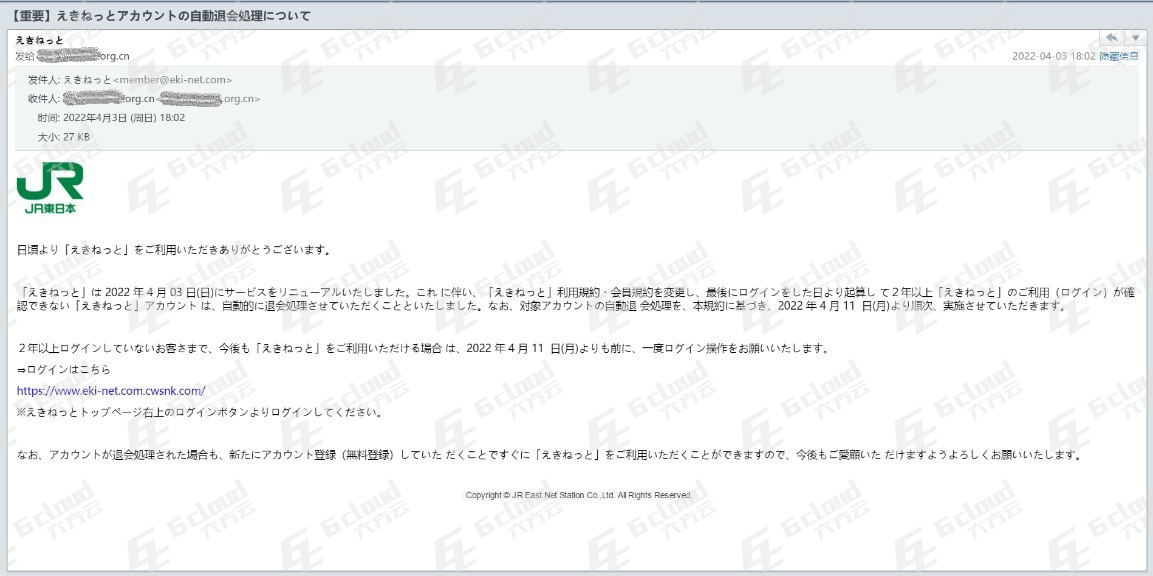

2.1 邮件截图

邮件的整体内容显示来自东日本旅客铁道公司(JR),查看发件人邮箱地址 member@eki-net.com感觉很正规,域名与东日本旅客铁道公司实际地址一致。

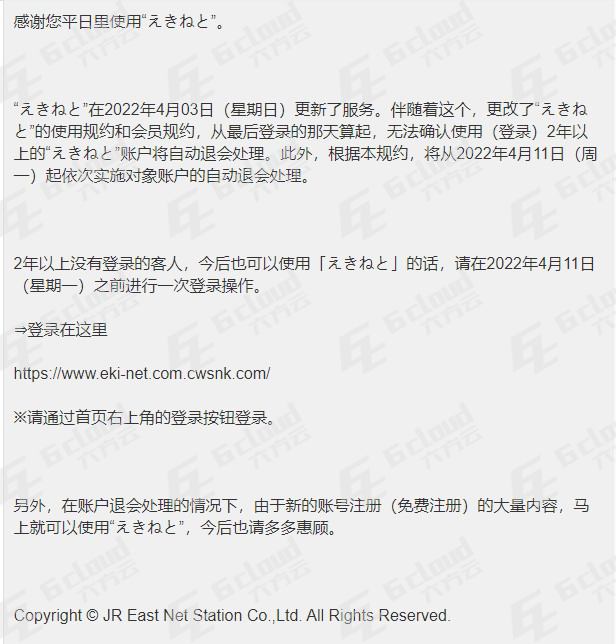

2.2 邮件内容译文

JR东日本旅客铁道(www.eki-net.com)是日本最大的客运铁路公司。JR铁路周游券一直是日本自由行的最佳良伴,此票券针对访问日本的外国观光客为主要对象,可任意搭乘JR集团旗下各公司所经营的旅客铁道、巴士与渡轮等路线。游客可以事先在网络上预约「JR东日本铁路周游券」再到车站换实体票。

近2年疫情原因,因公出国或旅游出国人数大幅减少,攻击者冒充JR东日本旅客铁道发出邮件提示客户账号长时间未登录,需要登录激活。

2.3 附带链接分析

邮件正文中的链接为钓鱼链接,攻击者通过动态域名和多级域名技术实现域名模仿www.eki-net.com. cwsnk.com。发件人为member@eki-net.com,受害者很容易会被邮件发送人地址、公司Logo及邮件中的内容所迷惑。

用户如果不小心点击了正文中的链接,会显示一个看起来与真正的JR公司网站完全一样的网络钓鱼页面。

用户在页面上输入登录凭证后,页面会重新加载,并提示错误,要求受害者输入正确的详细信息。不管输入的信息是否正确,这个提示错误信息的页面都会出现。原因是攻击者希望获得尽可能多的电子邮件地址和密码信息。

很多用户对于所有系统都使用相同的用户名和密码,攻击者可以利用已获得的用户名密码推算其他系统的用户密码。

神探分析平台上显示,自4月3日至4月5日,日本和美国多个境外IP地址对该单位26个账号发送了该钓鱼邮件,次数共计63次。通过whois查询这些域名生存周期很短,大多只有一天。

1.www.eki-net.com.njxbtl.com

2.www.eki-net.com.cfbfy.com

3.www.eki-net.com.cwsnk.com

4.www.eki-net.com.gzzotz.com

攻击者通过domain-flux技术快速生成大量域名,选择其中一些进行快速注册并更换,作为控制命令服务器。这种域名具备强随机性、短时效性的特点,使得通过传统特征库升级和威胁情报的方法在查杀上更具备难度。

各大威胁情报平台自4月7日开始才开始陆续收录这些域名,收录时实际上已经失效。依靠威胁情报或者规则,网关很难区分是合法邮件还是钓鱼邮件。

相比之下,六方云利用机器学习算法很容易识别出仿冒的电子邮件。

其中,算法检测关注的部分维度有:

1. 链接模仿检测

2. DGA域名检测

3. 异常发件人、异常链接

4. 异常地址登录、异常群发邮件、异常发送时间

5. 涉及敏感信息银行卡、手机号、账号等

6. 伪装成吸引人感兴趣的邮件,如升职加薪、假期安排、疫情物资等

微软总裁布拉德·史密斯曾在旧金山举行的信息安全大会上指出,90%的网络攻击都从一封钓鱼邮件开始。

此次钓鱼攻击为骗取用户名、密码事件,多位收件人集中在两天时间内收到相同钓鱼邮件,可能早已被列入攻击者攻击范围,后续需紧密关切相关网络安全动向,及时发现并阻断恶意攻击行为,同时加强网络安全意识培训,及时发现网络攻击行为,不给恶意攻击者可乘之机。

六方云在此提醒您:

遇到索要敏感信息的邮件首先要保持冷静、提高警惕;同时应加强内部人员安全意识,遇到可疑邮件及时向安全部门反馈,切勿点击可疑链接或可疑附件。