据2022年7月最新全球威胁排行榜,Emotet恶意软件位居威胁排行榜第一位,并具备全新特性和改进功能。Emotet可谓是臭名昭著,目前仍是APT组织使用和传播最广泛的恶意软件。

Emotet恶意软件最早于2014年作为银行木马病毒被发现,多年来Emotet一直位居恶意软件榜首位,目标主机一旦感染Emotet并建立了未经授权的C2信道,攻击者便会进一步部署非法活动,例如通过勒索软件进行勒索和盗窃隐私数据等活动,而且攻击者也会将窃取到的机密数据出售给其他顶级犯罪集团。

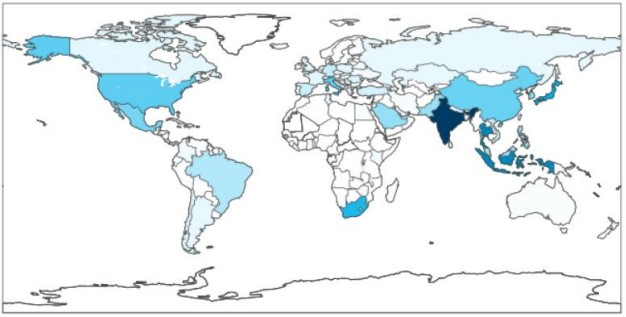

目前臭名昭著的Emotet仍在世界稳定分布,现已感染179个国家的130,000个系统,该恶意软件目前在世界上持续肆虐,并且每天都在变得越来越强大。

美国国土安全部得出的结论是,Emotet是一种特别昂贵的软件,具有巨大的破坏力,美国各州和地方政府在每次Emotet攻击的清理费用约为100万美元。此外,2019年德国、柏林高等法院在遭遇Emotet袭击后彻底重建了计算机系统,德国联邦信息安全办公室 (BSI)负责人Arne Schoenbohm称Emotet 为“恶意软件之王”。

近年来国内个人、政府和企业也越来越多地受到了Emotet的攻击威胁,Emotet的攻击流量是加密的,受害者很难发现Emotet数据窃取攻击,受害者在不知情的情况下,机密数据已被APT组织窃取,这也是国内很少看到关于受到Emotet感染的新闻。

▲Emotet 受害者的热图 (Black Lotus)

任何个人以及公司、企业和权威机构等都有可能成为Emotet的攻击目标,Emotet感染后还会同时植入其它恶意木马,如TrickBot、 Qbot等远控木马进行窃密和、Ryuk勒索等活动。

2022年7月最新的Emotet变种又开始投递CobaltStrike渗透工具,Emotet开发人员迭代出了更加强大的版本,其最新的Emotet变种利用CobaltStrike的后渗透功能进行内网的横向移动,进一步加强了Emotet传播能力。Emotet的再次出现说明了其所具有的全球化性质,根据美国当局估计Emotet已造成了数亿美元的损失。

该恶意软件“王者归来”对企业而言甚是头痛,因为它攻击的关联范围甚广,主要危害包括:

(1)收集电子邮件,利用这些邮件联系人进一步将恶意邮件分发给企业内部其他联系人,造成蠕虫式的传播。

(2)窃取受害者主机的凭证和机密数据等,造成企业内部信息泄露。

(3)勒索木马,利用Emotet下发勒索木马,企业遭受勒索威胁。

(4)分发垃圾邮件和启用横向移动,企业的潜在危害巨大。

(5)下载其他恶意软件(包括 Trickbot)。

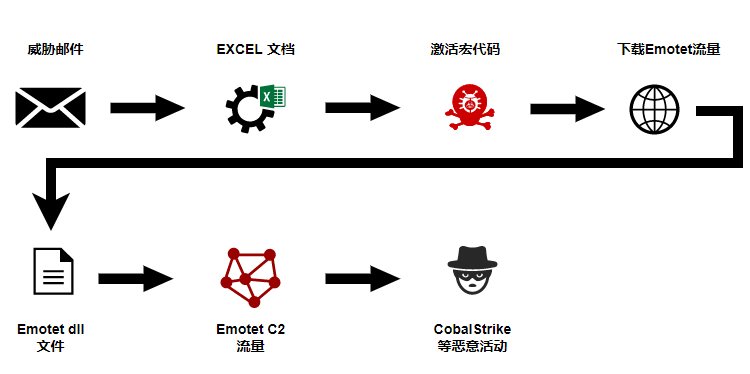

2022年7月最新Emotet变种攻击过程分析:

▲Emotet攻击过程

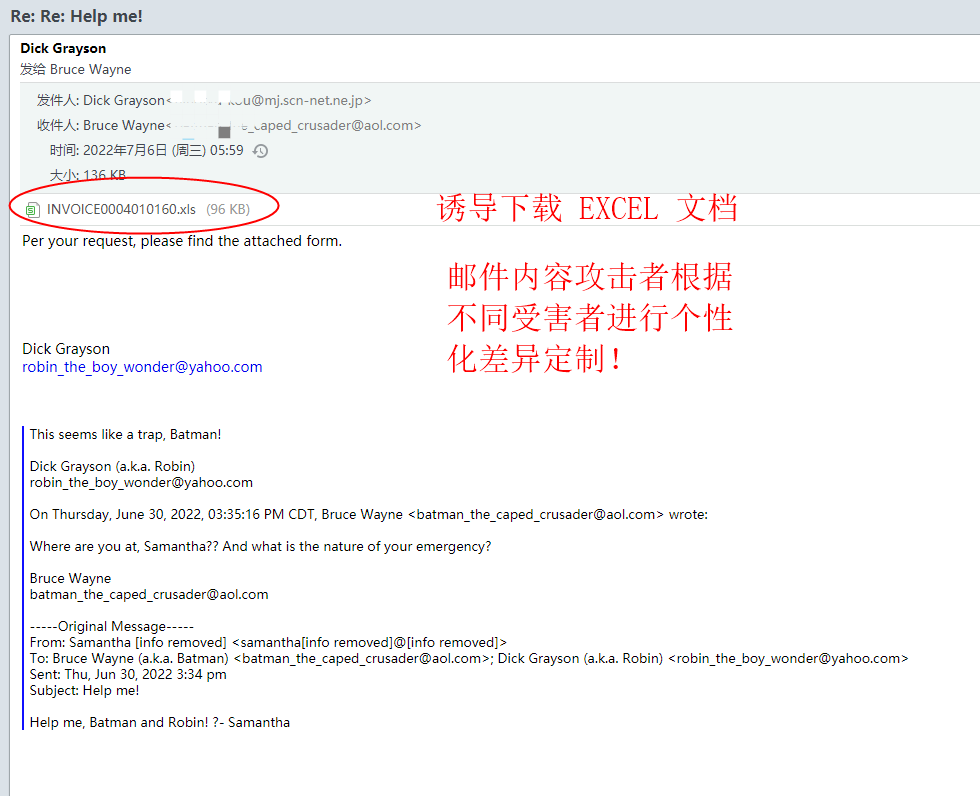

Emotet攻击者通常会发送一封极具诱惑的钓鱼邮件,这种电子邮件看起来非常真实,因为攻击会根据不同攻击目标对邮件内容进行个性化定制,甚至还会伪造真实的发件人地址,因此Emotet的受害者为数众多。

邮件中一般会包含带有宏的 Microsoft Excel文档。

▲Emotet 钓鱼邮件示例

Emotet感染链中的关键步骤是激活感染主机的Excel文档的宏,脚本会依次访问Emotet dll的URL链接进行下载。

Emotet dll下载成功后,脚本会自动运行Emotet,系统立即创建名为regsvr32.exe和CobaltStrike的进程。

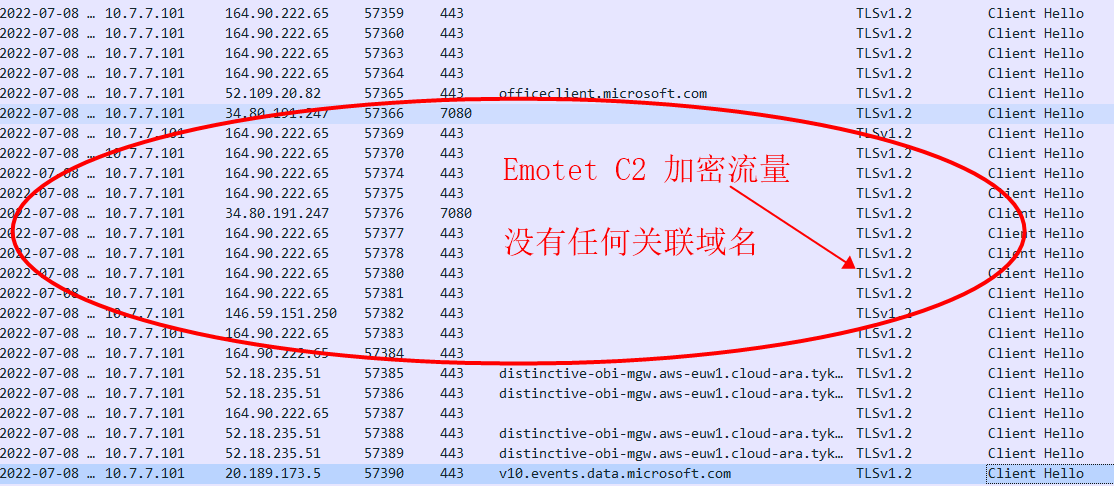

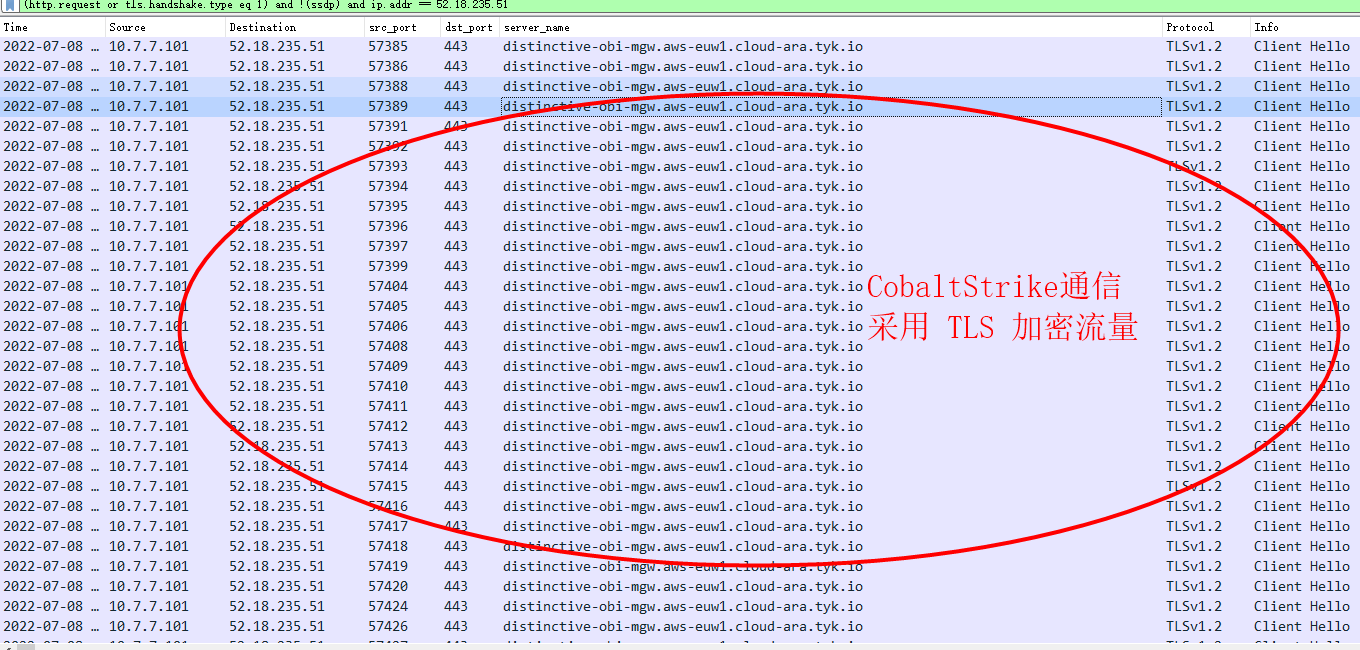

值得注意的是自2021年11月以来,Emotet流量一直采用 TLS协议进行C2加密通信。

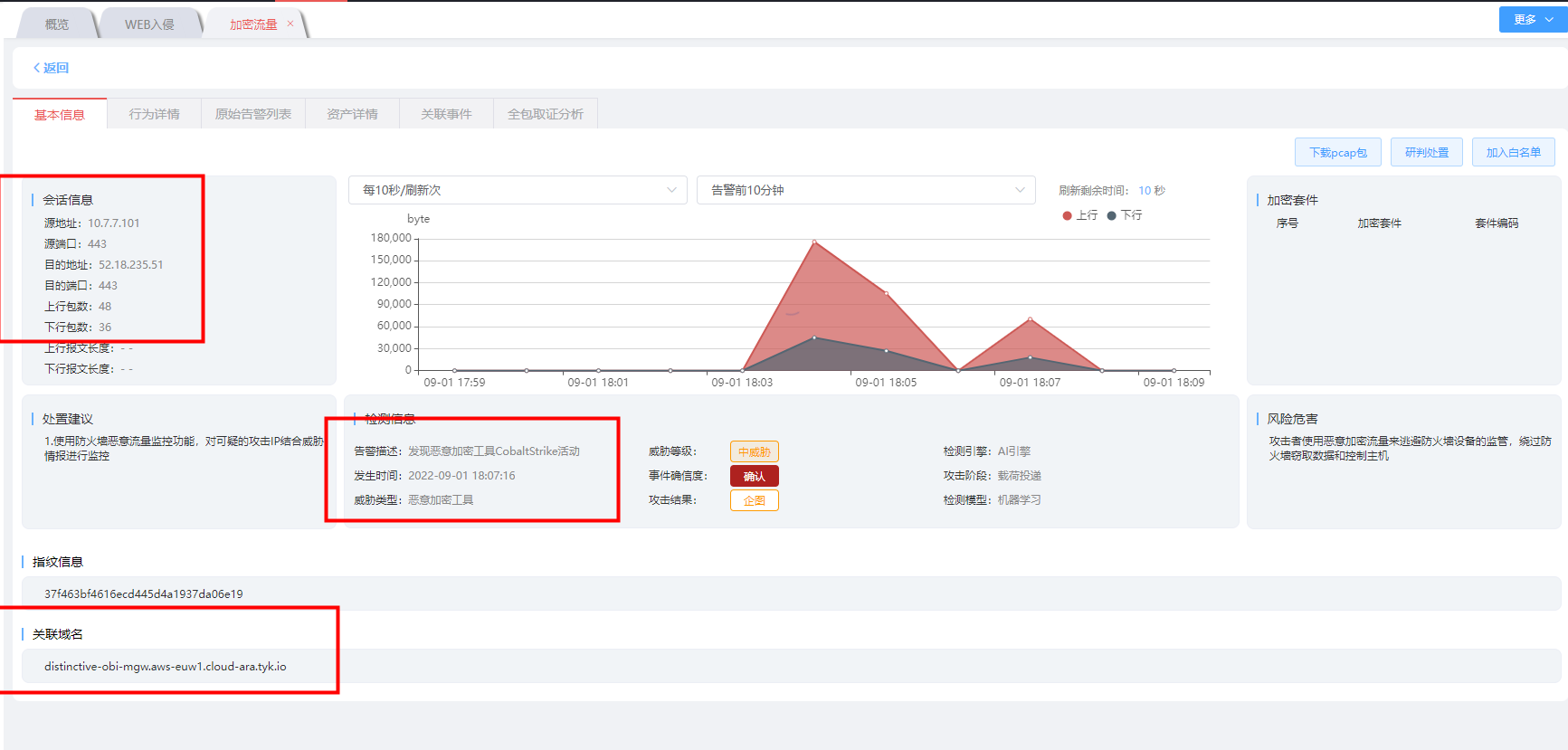

下图中我们可以看到Emotet C2 和 CobaltStrike均采用TLS加密协议进行通信。

其中Emotet C2流量没有使用任何域名,这增加了检测难度。

Emotet C2 流量如下:

- 164.90.222.65 port 443 - HTTPS traffic

- 34.80.191.247 port 7080 - HTTPS traffic

CobaltStrike通信流量如下:

- 52.18.235.51 port 443 - distinctive-obi-mgw.aws-euw1.cloud-ara.tyk.io - HTTPS /TLS traffic

HTTPS/TLS的加密协议的全面普及,主要是为了确保通信安全和隐私,同时也是为了应对各种窃听和中间人攻击,以在不安全的网络上建立唯一安全的信道。

但是随着网络中加密流量的增加,恶意软件也开始利用TLS加密流量进行恶意活动,以逃避网络安全设备的检测,这种情况对安全分析人员构成了挑战。

因为流量是加密的,而且大多数情况下看起来像正常的流量,而且恶意软件APT组织会频繁的更换IP、域名和进行变种改进,导致传统的基于模式匹配和情报的方法无法再适用于对这类加密流量的检测。

1、恶意软件研究

从上述最新的Emotet攻击的过程中,我们可以看到主流的恶意软件已经越来越多的开始采用TLS加密协议进行C2通信,同时其投放的渗透工具CobaltStrike也开始采用了加密流量进行通信,目前传统方法无法对加密流量进行检测。

六方云多年来深耕加密流量识别前沿技术,针对加密流量内部的元数据进行分析,针对海量恶意软件和企业正常应用程序使用TLS协议进行了详细研究。

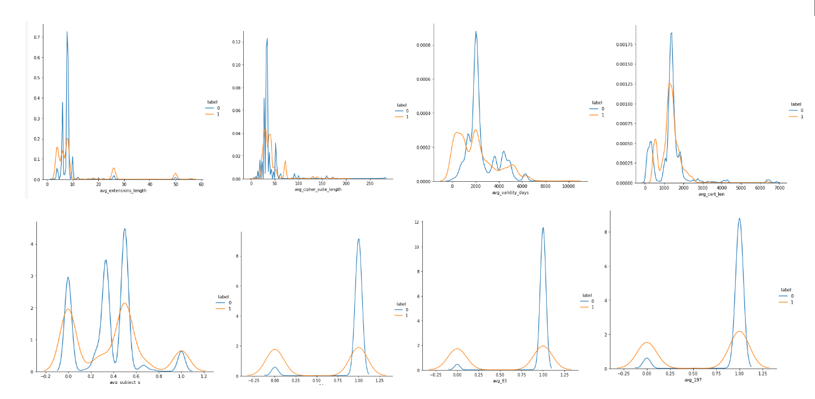

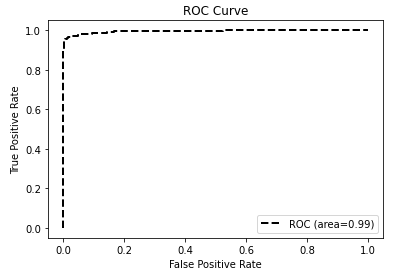

针对几百种恶意软件家族的数万个恶意软件样本和上百万个TLS恶意流进行了针对性研究,表明加密恶意软件产生的流量可以通过机器学习算法进行检测。

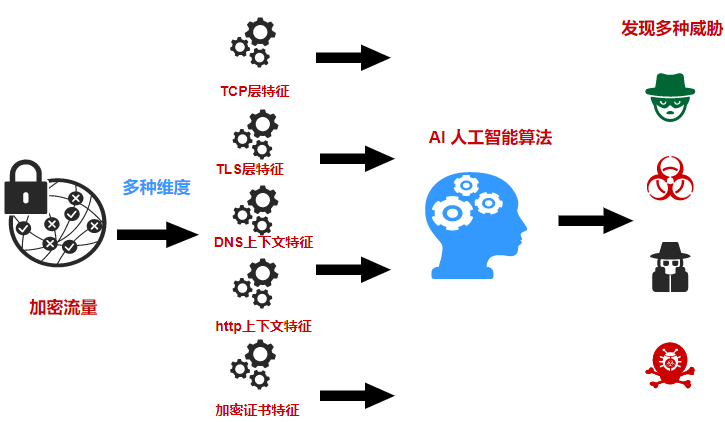

2、检测的维度和算法

针对TLS加密流量,我们从上百个维度构建各类规则、人工智能机器学习模型进行综合检测判断。我们通过大量的实验提取上千个特征。

特征提取包括以下几方面:

(1)针对TCP层五元组会话进行统计特征提取,提取的主要特征是数据包的包长序列、数据包的持续时间、数据包的大小个数等统计量特征:

序号特征 描述

1N_S_Pkts 发出的包个数

2N_R_Pkts 收到的包个数

3Tn_S_Bytes 发出包的总的字节数

…

…

…

43R_Min_Win 窗口大小最小值(server-client)

44S_Avg_Win 窗口大小平均值(client-server)

45R_Avg_Win 窗口大小平均值(server-client)

(2)针对TLS层协议进行特征提取,虽然TLS的数据通信是加密的,但在开始数据通信之前会进行密钥协商和身份认证,这个过程中传输的数据是明文的,提取的统计特征多为客户端的加密套件和服务端加密算法、证书提取信息等。

序号特征 描述

1extension_support_group支持扩展组长度

2ciphersuite_len 加密套件个数

3suite_rate 恶意加密套件比率

…

…

…

40cert_len证书长度

41subject_alt_name_len 使用者可选名称长度

42cert_validity_days 证书有效期天数

(3)最后提取了dns/http上下文信息的统计特征:

序号特征 描述

1dga_domain 是否为DGA域名

2domain_len域名长度

…

…

…

11post_mean 请求方法post占比值

12head_mean 请求方法head占比值

13get_mean 请求方法get占比值

14request_number_sum请求包数量总和

15response_ip_len_max响应ip报文长度最大值…

…

▲部分特征分布图

▲模型roc曲线图

3、六方云神探有效检出

六方云全流量威胁检测与回溯系统-神探产品,采用人工智能技术,高效实时发现未知威胁和APT等高级攻击,实现网络环境的主动防御。神探是六方云自主研发、具有完全自主知识产权的一款的安全产品,产品的恶意加密流量检测引擎可以对恶意加密软件产生的流量进行深度有效检测。

目前神探最新版已支持对CobaltStrike产生的恶意加密流量进行检测。

▲神探有效检出Emotet投递的ColbaltStrike加密工具

六方云这种无需解密准确定位加密流量中的恶意模式,助力识别威胁并提高事件响应效率,帮助企业快速确定可能受到感染的设备和用户,最终提升企业面对安全事件时的响应速度和水平。

(1)由于 Emotet 经常隐藏在 Microsoft Office 文件中并且需要宏才能安装恶意程序,企业应只允许那些已签名的宏。

(2)企业员工必须立即为操作系统、Web浏览器、电子邮件客户端和 Office 程序安装已发布的任何安全更新。

(3)建议企业定期备份数据。

(4)建议企业应部署六方云神探产品,持续监控企业网络安全情况,因为这样可以及时确定是企业内部网络是否发生 Emotet 感染。